bash^M: bad interpreter: No such file or directory问题

# bash^M: bad interpreter: No such file or directory问题

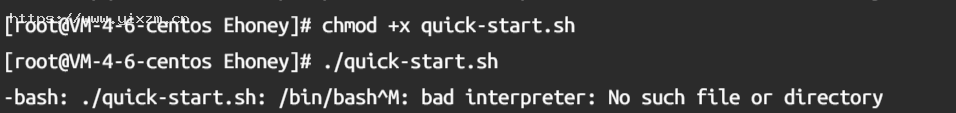

问题:

我在Windows下完成的“quick-start.sh”文件,上传到linux服务器后执行赋权命令

`chmod +x quick-start.s

计算机基础语言篇(二)—— 超文本标记语言(HTML)

##简介

**HTML**(Hyper Text Markup Language 超文本标识语言)是一种用来制作超文本文档的简单标记语言。它通过标记符来告诉浏览器如何显示其中的内容(如,文字如何处理,画面如何安排,图片如何显示等)。浏览器按顺序阅读网页文件,解释其执行过程。

##作用

超文本标记语言(HTML)是一种标记语言,用于创建和组织网页的结